Данная статья представлена исключительно в ознакомительных целях и не несет призыва к действию. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий.

Категорически запрещено использование разработки для совершения любых противоправных действий.

Cуществуют множество способов фишинга Steam аккаунтов, используя левые ссылки, Steal программы и т.д. Но если у человека включен Mobile Steam Guard, то угон аккаунта заметно затрудняется и с помощью Steal программ его не заполучить. Но есть такая программа как DCRat, которая дает практически полный доступ к ПК человека, с помощью которой злоумышленник может угнать аккаунт.

В этой статье я расскажу как злоумышленник может угнать Ваш Steam аккаунт, заразив вас программой под названием DCRat. Данная статья написана с целью ознакомить пользователей и предупредить!

Функции DCRat, с помощью которых злоумышленник может осуществить данное деяние:

- Просмотр экрана зараженного ПК

- Доступ к процессам зараженного ПК и управление ими

- Возможность отправлять на зараженный ПК MessageBox

- Открывать указанные ссылки в браузере зараженного ПК

Также данный способ подразумевает использование фишинг ссылок с созданием Mafile (к примеру) для вывода инвентаря.

Принцип угона аккаунта через поддельную ссылку авторизации Steam:

- Человек попадает на поддельный сайт с авторизацией в Steam

- Вводит данные аккаунта и Steam Guard код

- Скрипт меняет данные аккаунта (почту и пароль) или создает Mafile

- Злоумышленник продает аккаунт с играми или выводит инвентарь с помощью Mafile

Но конкретный нестандартный способ в этой статье описывается с использованием обоих способов угона аккаунта, а именно использование Rat программы и заманивание человека на поддельную авторизацию в Steam.

Получая доступ к ПК жертвы, злоумышленник использует все функции DCRat, описанные выше для того, чтобы заманить человека на сайт с поддельной авторизацией.

Шаг 1: Злоумышленник, наблюдая за экраном человека в реальном времени, видит когда он начинает играть на интересующем Steam аккаунте.

С помощью специального плагина ProcessKiller можно добавить определенные процессы и окна в “черный список”. При их появлении в системе, плагин будет немедленно их завершать. Как Вы уже поняли, добавленными в черный список будут процессы Steam.

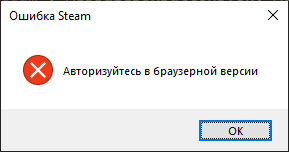

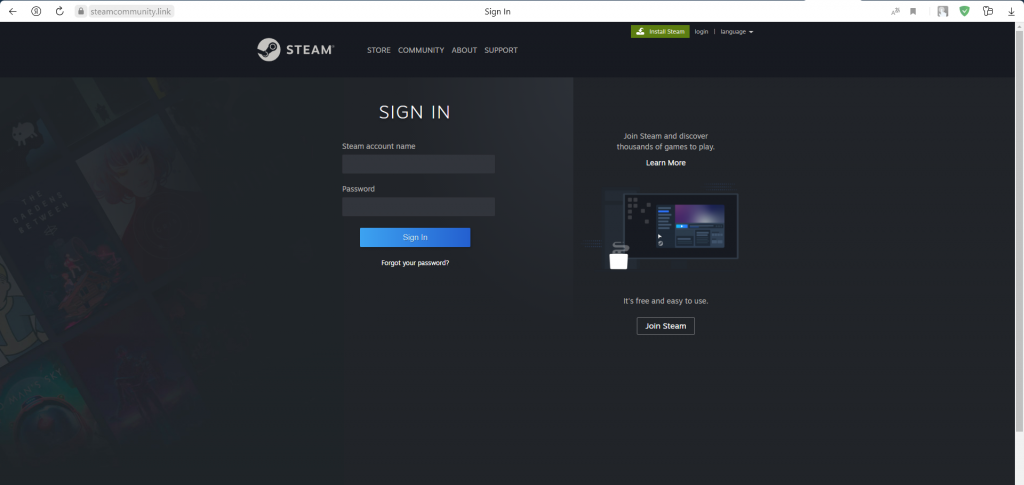

Шаг 2 – Теперь, когда зараженный человек не понимает, почему у него не запускается Steam, а вследствие чего и игра, он начнет думать что случилось. Тут идут в ход следующие вышеописанные основные моменты этого способа: отображение MessageBox на экране и открытие поддельной ссылки на авторизацию. При закрытии игры и неудачных последующих запусках Steam и игры, человек получает на экран MessageBox с текстом “Ошибка Steam. Авторизуйтесь в браузерной версии”. И тут в браузере открывается ссылка с поддельной авторизацией, где пользователь будет вводить логин и пароль, а также Steam Guard код от аккаунта. Как вы видите, на 2 скриншоте в адресной строке браузера указана не настоящая ссылка на авторизацию в Steam.

Шаг 3 -Далее, человек увидел сообщение об ошибке и просьбе авторизации в браузерной версии и ему в браузере открылась ссылка на, как он думает, обычную авторизацию в Steam. Он вводит логин и пароль, Steam Guard код с почты/приложения и происходит волшебство. Аккаунт перепривязывается на другую почту, меняется пароль и злоумышленник успешно продает аккаунт. Или же, при наличии инвентаря на аккаунте и при желании злоумышленника вывести его, аккаунт ставится на подмену/создание Mafile. Тут же у человека снова получается запустить Steam и его игру, так как процессы Steam убираются из черного списка. Через какое то время злоумышленник выводит скины через Mafile, используя SDA.

Вот такими ловкими действиями могут угнать Ваш Steam аккаунт.

Теперь, я надеюсь, вы знаете как надежнее защитить свой аккаунт и не попасться на уловку нечестного человека.

Информация и скриншоты частично были взяты из свободного доступа.